„Smishingová triáda“ využíva nové techniky pri podvodoch

Smishingové útoky predstavujú stále väčšiu hrozbu pre jednotlivcov ako aj organizácie na celom svete, vrátane Slovenska. Tieto podvody, pri ktorých útočníci zneužívajú SMS správy alebo moderné komunikačné platformy, ako sú iMessage a RCS (Rich Communication Services), s cieľom získať citlivé údaje, sú čoraz sofistikovanejšie.

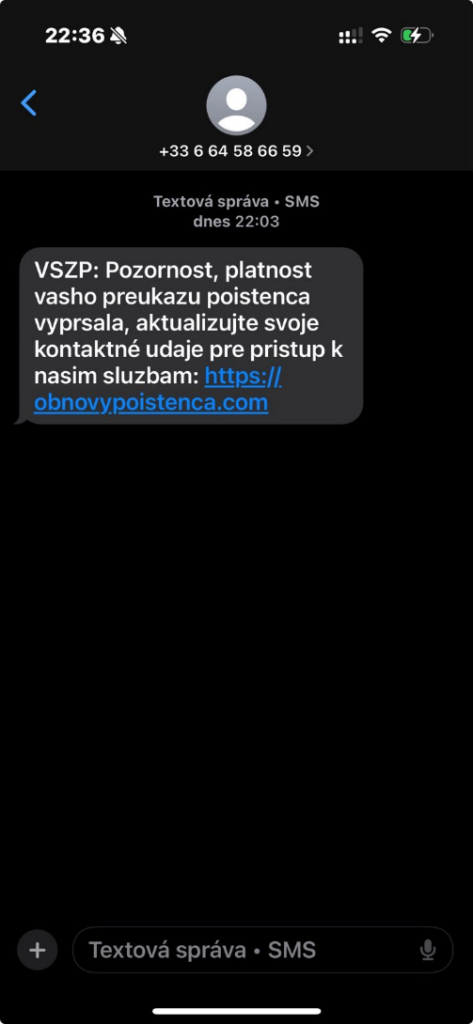

V posledných dňoch bola na Slovensku zaznamenaná kampaň, pri ktorej sa útočníci vydávali za Všeobecnú zdravotnú poisťovňu (VšZP) s cieľom vylákať citlivé informácie. Možno ste už aj vy dostali SMS správu s odkazom na podvrhnutú webovú stránku, ako napríklad:

- hXXps://obnovypoistenca[.]com (Fingerprint:a08f41efa3a9fd9cd98220234be4a7adb2f58cdd)

- hXXps://informacie-poistenca[.]com (Fingerprint: 11a1bf8a43834cc674800d1a2a666bf173d9550e)

Obrázok 1 Vzorka podvodnej SMS správy

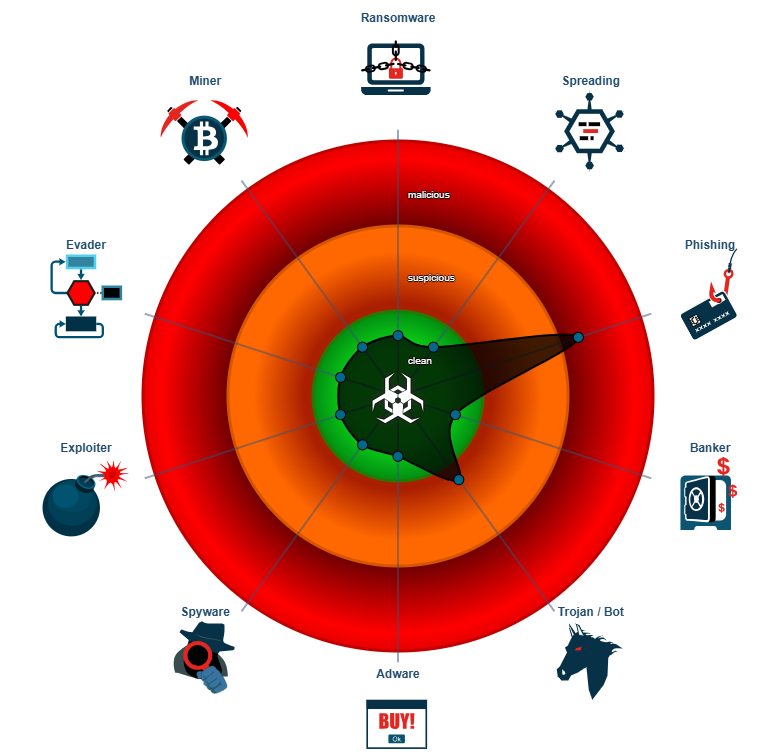

Obrázok 2 Klasifikácia kampane (Zdroj: Analýza JoeSandbox)

O čo ide útočníkom? Mechanizmus útoku a technické aspekty

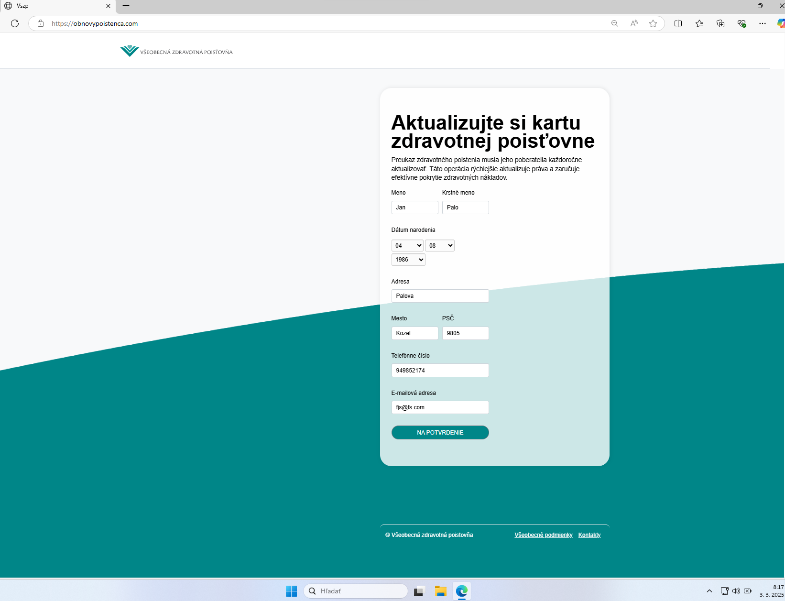

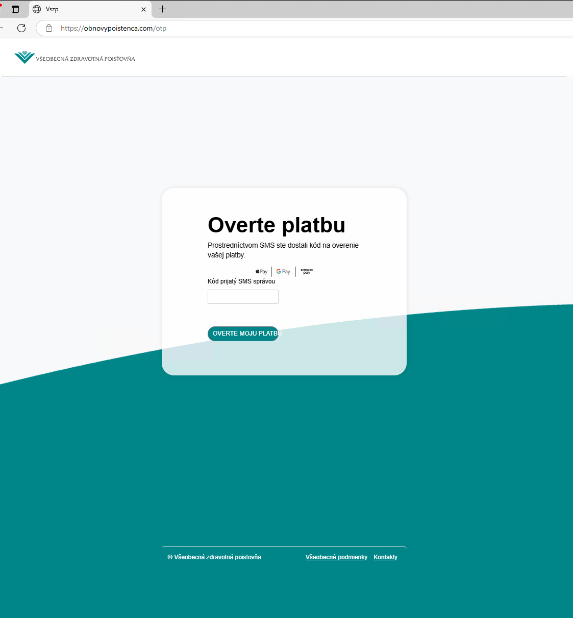

Súčasné smishingové kampane sú prepracované a dobre organizované, kombinujú pokročilé sociálne inžinierstvo s phishingovými webmi a falošnými platobnými bránami. Po otvorení podvodnej webovej stránky, odkaz na ktorú nám prišiel SMS správou (obrázok č.1), vás formulár vyzve na vyplnenie osobných údajov, vrátane mena, priezviska, dátumu narodenia, adresy bydliska, telefónneho čísla a emailovej adresy (obrázok č.3).

Obrázok 3 Úvodné zobrazenie podvrhnutej stránky

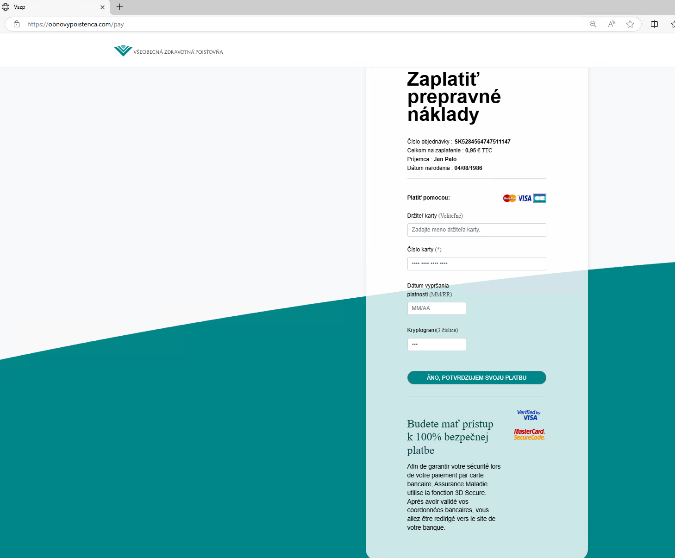

Obrázok 4 Formulár pre vloženie údajov o platobnej karte

Obrázok 5 Formulár pre vloženie OTP

Po vyplnení týchto informácií sa vám zobrazí požiadavka na zadanie údajov o platobnej karte a neskôr aj žiadosť o zadanie druhého faktoru overenia formou OTP (jednorazový kód).

Takto útočníci získajú vaše osobné informácie, a zároveň údaje z platobnej karty. OTP kód, ktorý Vám po zadaní karty príde, slúži na jej pridanie do útočníkovej mobilnej peňaženky. Obeť si však túto skutočnosť nemusí v SMS správe s kódom všimnúť, na čo sa podvodníci spoliehajú.

Smishingová triáda a jej techniky

Hlavnou metódou finančného zisku čínskej útočnej skupiny pomenovanej „Smishingová triáda“ je tzv. carding – nezákonné získavanie, predaj a používanie odcudzených platobných údajov. Táto technika bola kedysi doménou ruských hackerov, ale v posledných rokoch sa kyberzločinecké skupiny v Číne prispôsobili novým bankovým technológiám a vyvinuli vlastné inovatívne metódy.

Jednou z najobľúbenejších metód Smishingovej triády je konverzia ukradnutých údajov na mobilné peňaženky (Apple Pay, Google Pay), ktoré umožňujú vykonávanie platieb online aj v bežných obchodoch (tap-to-pay). Po získaní údajov od obete prostredníctvom podvodnej stránky, útočníci pripoja bankovú kartu obete k platobnej aplikácii. Na základe nižšie uvedených techník dokážu následne vykonávať z tejto karty viacero transakcií po celom svete súčasne.

Podvodné webové stránky, ktoré slúžia pre zber platobných údajov od obetí, pravidelne menia IP adresy a využívajú hostingové spoločnosti po celom svete, čím sťažujú ich detekciu a blokovanie. Na tento účel často používajú služby tzv. bulletproof hostingov, ktoré ponúkajú anonymitu a odolnosť voči zásahom orgánov činných v trestnom konaní. Ďalej využívajú techniky ako fast-flux DNS, kde sa IP adresy rýchlo menia v krátkych intervaloch, alebo reverzné proxy servery na maskovanie svojej infraštruktúry.

Nové podvodné techniky a mechanizmus krádeže financií

Okrem tradičných podvodných techník útočníci začali využívať novú metódu, pri ktorej zneužívajú platobné plikácie Apple Pay, Google Pay. Získané informácie o platobných kartách obete a OTP (jednorazový kód), ktorý príde na jej zariadenie im umožňujú pridať platobnú kartu obete do svojej mobilnej peňaženky.

Pre zefektívnenie krádeže financií zo zneužitých kariet ďalej využijú metódu označovanú ako Ghost Tap. Funguje na princípe prenosu signálu pre NFC transakciu na viacero vzdialených zariadenia. Jednou z možností realizácie tohto útoku je škodlivá aplikácia ZNFC, ktorú má útočník nainštalovanú v telefóne s peňaženkou s ukradnutými kartami. Pomocou aplikácie pošle legitímny NFC signál cez internet zariadeniam svojich bielych koní, práve platiacich pri platobných termináloch v obchodoch na ľubovoľných miestach sveta. Takto môže vykonať viacero transakcií prakticky súčasne, čím dosiahne vyšší zisk z karty pred nahlásením krádeže a jej zablokovaním. Malvér ZNFC sa predáva na internete za 500 USD mesačne, pričom v cene je zahrnutá nepretržitá zákaznícka podpora, ktorá pomáha podvodníkom riešiť prípadné technické problémy.

Slovenské prepojenia a objavené hrozby

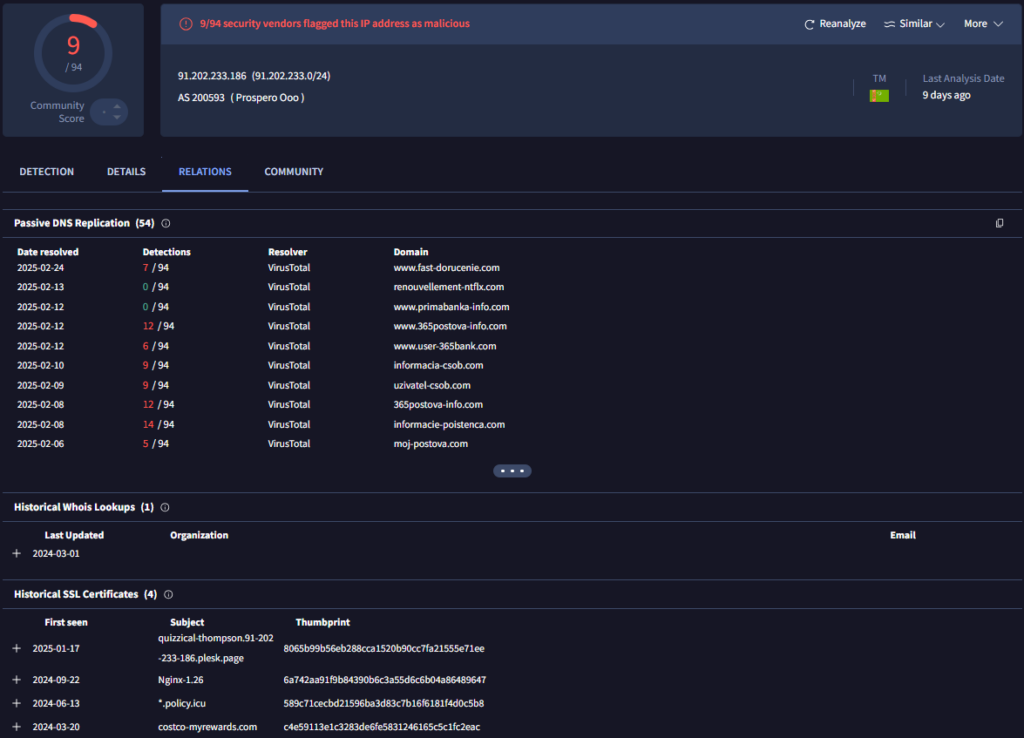

Dňa 12. februára 2025 CSIRT.SK identifikoval podozrivé domény zneužívajúce identitu Všeobecnej zdravotnej poisťovne. Jednou z týchto podvodných webových stránok bola hXXps://informacie-poistenca[.]com. Analýzou otvorených zdrojov sme zistili, že webová stránka bola hosťovaná na IP adrese 91.202.233.186, ktorá patrí do rozsahu ruskej spoločnosti PROSPERO OOO. Z analýzy vyplynulo, že táto spoločnosť hostuje viac ako 10 000 podozrivých domén.

Zdroj: https://urlscan.io/search/#page.asn:%22AS200593%22

Obrázok 6 Reverzná pasívna DNS analýza IP adresy 91.202.233.186 (Zdroj: VirusTotal)

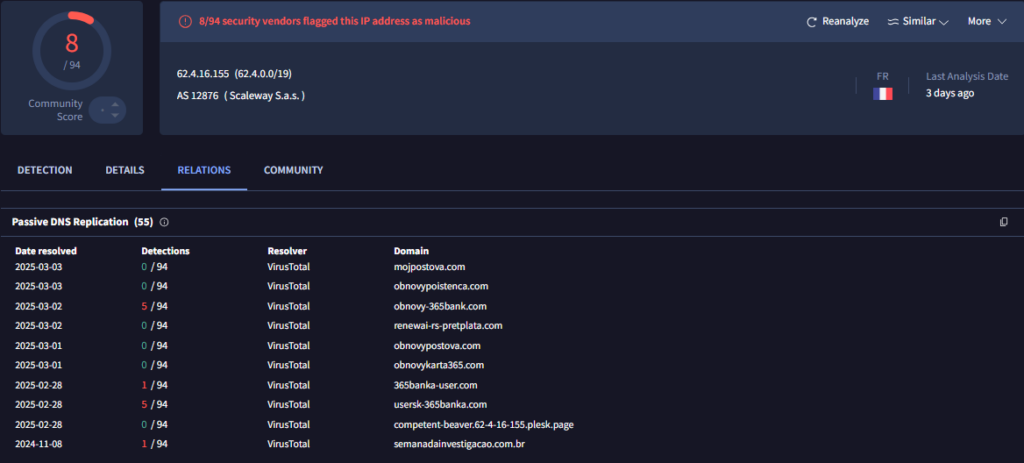

Ďalšia podvodná stránka hXXps://obnovypoistenca[.]com, ktorá zneužívala identitu VšZP, bola hosťovaná na IP adrese 62.4.16.155. Táto adresa patrí francúzskej hostingovej spoločnosti SCALEWAY S.A.S. Na danej IP adrese je hostovaných viacero domén, ktoré služba VirusTotal označila ako podozrivé. Konkrétne od 28.02.2025 sa na IP adrese 62.4.16.155 nachádzalo viacero phishingových domén zameraných na finančné inštitúcie.

Obrázok 7 Podozrivé webové stránky na IP adrese 62.4.16.155 (Zdroj: VirusTotal)

Phishingové súpravy ako základ podvodných webov

Spomenuté podvodné webové stránky neboli vytvorené unikátne pre každú kampaň, ale využívali phishingové súpravy (phishing kits), ktoré útočníkom umožnili rýchlo a jednoducho vytvárať podvodné stránky napodobňujúce webové služby legitímnych organizácií. Takéto súpravy obsahujú hotové šablóny, skripty na kradnutie údajov a mechanizmy na obchádzanie bezpečnostných kontrol.

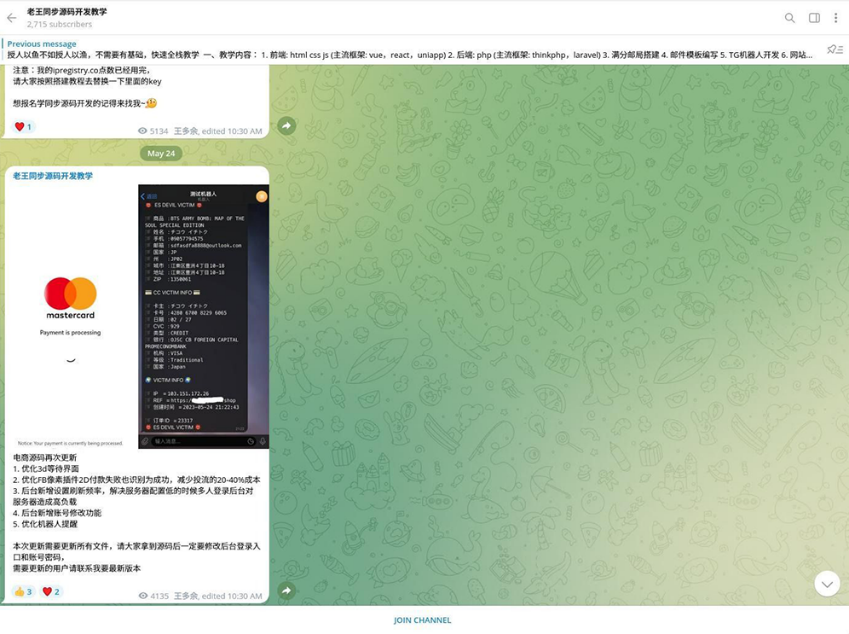

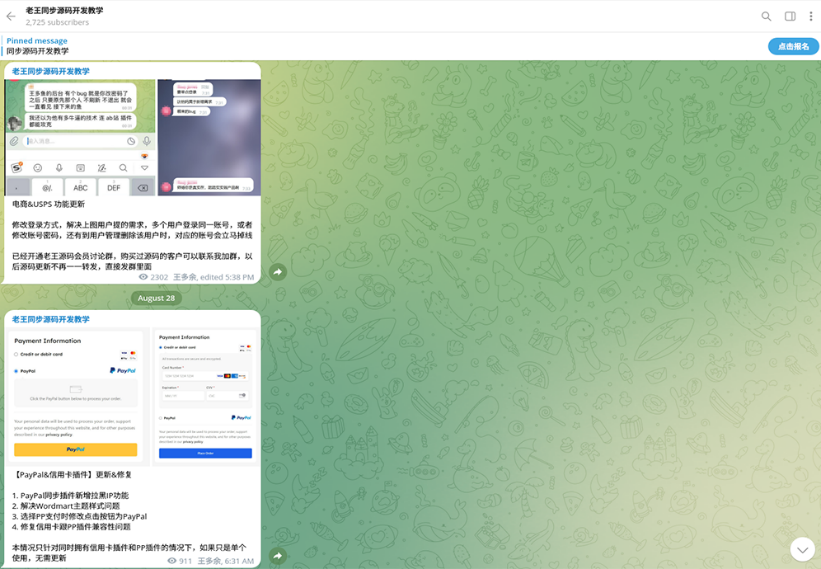

Jednou z aktivít Smishingovej triády je aj vývoj a predaj phishingových kitov. Spoločnosť Resecurity dokázala získať jednu z týchto phishingových súprav a vykonať jej reverzné inžinierstvo. Výsledky analýzy odhalili viacero čínskych jazykových stôp, vrátane prezývky účtu na Telegrame “wangduoyu8”. Dotyčný aktér bol už v minulosti známy svojimi aktivitami v oblasti kybernetických podvodov a predaja phishingových nástrojov. Táto osoba prevádzkuje skupinu na platforme Telegram – “dy_tongbu”, ktorá vznikla 23. februára 2023 a má vyše 2 700 členov. V skupine sú podrobné návody a ukážky phishingových/smishingových súprav so zameraním najmä na organizácie poskytujúce finančné služby, ako sú Mastercard, Visa a PayPal.

Obrázok 8 Screenshot ponuky phishingovej súpravy na sociálnej sieti Telegram (Zdroj: resecurity.com)

Obrázok 9 Screenshot ponuky phishingovej súpravy na platforme Telegram (Zdroj: resecurity.com)

Záver

Smishingové útoky, ako ukazuje prípad zneužívania identity Všeobecnej zdravotnej poisťovne, sa stávajú čoraz sofistikovanejšími a nebezpečnejšími pre jednotlivcov ale aj organizácie. Útočníci kombinujú moderné techniky sociálneho inžinierstva, phishingových webov a falošných platobných brán, čím sú schopní získať citlivé údaje a vykonávať nezákonné transakcie cez mobilné platobné aplikácie. Rovnako sa čoraz častejšie využívajú nové techniky, ako je Ghost Tap, na vzdialený prenos signálu NFC pre realizáciu platieb, čo ešte viac sťažuje identifikáciu a prevenciu týchto útokov.

Dôležité je, aby organizácie a jednotlivci pravidelne prehodnocovali svoje bezpečnostné opatrenia a vzdelávali sa v oblasti rozpoznávania podvodných aktivít. Na začiatok si môžete vyskúšať cvičenie na rozpoznanie phishingových správ, ktoré sme pre Vás pripravili.

IoC (Indikátory kompromitácie):

- wangduoyu[.]me

- wangduoyu[.]shop

- wangduoyu[.]site

- poczta-polska[.]cc

- ususmx[.]top

- ususnb[.]top

- ususgs[.]top

- ususcgh[.]top

- uspoddp[.]top

- uspsjh[.]top

- ususnu[.]top

- usushk[.]top

- ususcsa[.]top

- uspoky[.]top

- usplve[.]top

- ususcac[.]top

- uspshhg[.]top

- uspodad[.]top

- uspogumb[.]top

- uspsuiu[.]top

- uspshhg[.]top

- uspsuiu[.]top

- uspskkq[.]top

- ususuua[.]top

- uspodaa[.]top

- uspoadc[.]top

- uspshhg[.]top

- usplve[.]top

- usushk[.]top

- uspshhg[.]top

- ususcgh[.]top

- ususnu[.]top

- ususnb[.]top

- uspoddp[.]top

- ususuua[.]top

- https://uspsdg[.]top/php/app/index/check-status.php?t=169327492485 (vulnerable parameter)

- https://obnovy-poistenca[.]com

- 15.197.130.221

- https://informacie-poistenca[.]com

- 91.202.233.186

- https://mpvsr[.]buzz/

- 104.21.48.1

- 104.21.16.1

- 104.21.32.1

- 104.21.80.1

- 104.21.96.1

- 104.21.64.1

- 104.21.112.1

- 2606:4700:3030::6815:7001

- 2606:4700:3030::6815:2001

- 2606:4700:3030::6815:4001

- 2606:4700:3030::6815:3001

- 2606:4700:3030::6815:5001

- 2606:4700:3030::6815:1001

- 2606:4700:3030::6815:6001

- https://abre.ai/l4FS

- 167.71.108.29

- http://obnovit-poistenca[.]com/

- 45.139.104.81

- https://obnovit-poistenie[.]com/

- https://poistenie-sk[.]com/app

- https://wordpress-sk-zseobecna-marinakhawla3638033[.]codeanyapp[.]com/sk/sksiha/

- wordpress-sk-zseobecna-marinakhawla3638033[.]codeanyapp[.]com

- 198.199.109.95

- https://overovacl-prostredie[.]com

- 172.67.208.25

- 104.21.37.121

- 2606:4700:3033::ac43:d019

- 2606:4700:3031::6815:2579

- https://kontakt-vszp[.]com

- obnovy-365bank[.]com

- mojpostova[.]com

- renewai-rs-pretplata[.]com

Zdroje:

- https://www.resecurity.com/blog/article/smishing-triad-targeted-usps-and-us-citizens-for-data-theft?&web_view=true

- https://krebsonsecurity.com/2025/02/how-phished-data-turns-into-apple-google-wallets/

- https://www.threatfabric.com/blogs/ghost-tap-new-cash-out-tactic-with-nfc-relay

- https://www.joesandbox.com/analysis/1613184/0/html